Manual

do

Maker

.

com

Preservação de evidências e timeline de Phishing

Faz tempo que não escrevo nada sobre perícia forense digital. Vou só dar uma dica rápida e citas as contrapartidas desse procedimento de preservação de evidências e de timeline de phishing. Mas vamos aos conceitos antes de tudo.

Perícia Forense Digital

Para quem não sabe, não atuo apenas com embarcados. Sou programador multiplaforma, engenheiro de redes e segurança (com formação superior em redes de computadores), administrador de sistemas Linux (com 22 anos de experiência, no momento desse artigo), fui assistente técnico pericial e sou perito forense digital ad-hoc, nomeado pela polícia civil de Mogi-Guaçu.

Bem, sobre isso escrevo pouco porque mostrando os caminhos da forense, é muito mais fácil fazer anti-forense. A melhor coisa é escrever sobre procedimentos periciais de coleta, parecer e laudo, sem entrar nos detalhes técnicos. Mas a razão de estar escrevendo sobre isso agora é que em um próximo artigo falarei sobre a Verifact, uma empresa brasileira que desenvolveu um software para coleta online e que tem dispensado o uso de tabelião para fazer ata notarial, o que reduz enormemente o custo e agiliza o processo, além de tranquilizar a mente do perito (quem é perito forense digital sabe o peso de um procedimento sem máculas). E vejam só, a própria polícia tem usado a ferramenta!

Farei os testes, procedimentos e vídeo, pois eles me disponibilizaram a ferramenta para uso livre tanto quanto necessário para compor um bom material para artigos.

Phishing

Essa "pescaria" se trata do ato de jogar uma isca para a vítima e aguardar que ela caia. Isso é comum em diversos segmentos; propagandas que direcionam para sites falsos, e-mails com solicitação de dados bancários (troca de senha, confirmação de dados cadastrais etc), links maquiados e outros. A timeline de phishing ficará clara mais adiante.

Preservação de evidências

Não vou entrar nos detalhes porque não vou ter paciência para isso, devido a ser uma rotina. Meu amigo pessoal e Perito Forense Digital, Diego Souza, já escreveu um artigo aqui para o blog. Se quiser saber detalhes, leia esse artigo sobre Cadeia de Custódia.

Também criei um sistema operacional baseado em Linux e GNU (não é um refisefuqui, é "from scratch") e aplicação de coleta, como pode ser visto nesse outro artigo.

Basicamente, uma coleta deve conter evidências suficientes para que seja incontestável. A perícia é infalível porque ela não prova culpabilidade ou inocência, apenas mostra evidências que podem ser conclusivas ou inconclusivas. A perícia pode ser enriquecida, mas qualquer coleta dentro dos procedimentos será um artefato verdadeiro.

Coletando dados de site de Phishing

Diversos procedimentos são necessários para coletar informações online. Quando da presença de um tabelião (que dá fé pública a um procedimento feito por um assistente técnico pericial), o principal procedimento é a coleta de imagens através de screenshots. Não é simplesmente tirar um screenshot e guardar em um pendrive, porque o material deve ser íntegro e de inteiro teor. Nesse processo de coleta é fácil deixar espaço para contestação. O simples fato de coletar screenshots não é válido como evidência e um conjunto de protocolos deve ser agregado ao processo. Um deles, a chamada "timeline".

O que pretendo agregar com esse artigo é um artefato extra para a composição da timeline de Phishing.

Timeline

Timeline ou "linha do tempo" é uma informação que mostra em que momento do tempo um determinado evento pode ter ocorrido. Essa informação pode ser coletada de diversas maneiras. Por exemplo, um link recebido por email para confirmar dados cadastrais bancários aponta para um site falso, maquiado. Qual a data do recebimento do email? Quem é o originador do email? Desde quando esse site está online? Quem é o proprietário do domínio? Quem mantém a hospedagem? Quem é mantenedor do conteúdo? O que o conteúdo mostra?

Essas são normalmente as informações coletadas, podendo variar para mais ou para menos. Dependendo da gravidade, pode ser necessário um pedido judicial de quebra de sigilo cadastral, onde normalmente advogados de direito digital adicionam ao pedido "periculum in mora" e "fumus boni iuris" ("fumus boni iuris" necessariamente deve estar contido quando houver "periculum in mora", mas não sou advogado, portanto vou limitar-me nos detalhes para não dar espaço a contestação). Com isso, quando acatado pelo juiz, entre 24h e 48h deve ser possível fazer a quebra de sigilo cadastral. Devido ao dinamismo e volatilidade da informação na Internet, é comum que haja celeridade no deslinde do procedimento.

Com esse procedimento descrito a seguir, já será possível agregar dados à timeline de Phishing.

Procedimento de preservação de evidências e timeline

Um processo pericial é extremamente complexo devido ao fator humano. Não existe um procedimento à risca, tampouco um protocolo padrão. Mas em determinadas circunstâncias pode ser útil saber a quanto tempo um ilícito pode estar ocorrendo. Por exemplo, alguém foi vítima de phishing, recorreu na justiça, foi descoberta a origem e então instaura-se um processo. Quantas pessoas foram vítimas? Sem a atuação do ministério público (que atua em crimes difusos) certamente se inviabiliza descobrir, por razões de custos, principalmente. E há quanto tempo desde o início da ação criminosa?

Não há um parâmetro exato que possa determinar a quanto tempo um ilícito possa estar ocorrendo e às vezes um site pode ser vítima de ações de crackers ou até mesmo utilizado de má fé por um funcionário. Em algum momento pode ser necessário saber o intervalo de tempo que a ação vem ocorrendo e para isso, pode ser que não haja mais evidências. Para ter algum vestígio dessa linha do tempo, um procedimento pode ser adotado no ato da coleta de um site de phishing, e é esse o objetivo desse artigo; mostrar esse procedimento.

Timeline de Phishing - Preparando uma mídia de coleta

O primeiro passo deve ser preparar uma mídia para coleta. Não importa qual seja; deve-se seguir o processo para garantir que não haja resquícios nos setores da mídia, portanto, um "zero-fill" é o primeiro passo. Vou utilizar um pendrive para esse artigo. Também será necessário que o processo seja feito em Linux. Consegue reproduzí-lo em Windows? Ótimo!

Em meu sistema o dispositivo foi identificado como /dev/sdc:

dd if=/dev/zero of=/dev/sdc

Dependendo do tamanho da mídia, isso pode terminar após suas unhas curtas precisarem ser aparadas novamente. O processo é silencioso, apenas no final haverá alguma informação.

O próximo passo é criar uma tabela de partições (uma vez que a original foi eliminada da mídia). Para isso, utilizo o fdisk. Use a ferramenta que achar adequada, como o GParted, caso seja dependente de interface gráfica.

O tipo de partição deve ser Linux (83). Após, será necessário formatá-la com o sistema de arquivos xfs (foi a que utilizei para esse procedimento, portanto só posso afirmar que o processo funcione se o procedimento for idêntico). Para isso, será necessário instalar o pacote xfsprogs. Em distribuições baseadas em Debian (Ubuntu, Mint etc) use:

sudo apt-get install xfsprogs

Após a instalação, faça a formatação da mídia:

mkfs.xfs /dev/sdc1

Timeline de Phishing -Disponibilizando a mídia para escrita

Não devemos utilizar os parâmetros padrão de montagem. Se sua mídia for montada automaticamente pelo sistema, desmonte e refaça a montagem assim:

mount -o noatime,nodiaratime /dev/sdc1 /mnt

Acesse o diretório pelo console e em seguida duas coisas podem ser feitas:

1 - download recursivo do site de phishing

Um download recursivo trará todos os elementos do site, quando possível. Para isso:

wget -r --use-server-timestamps <URL>

A URL é o site de phishing.

2 - baixar uma imagem do site de phishing

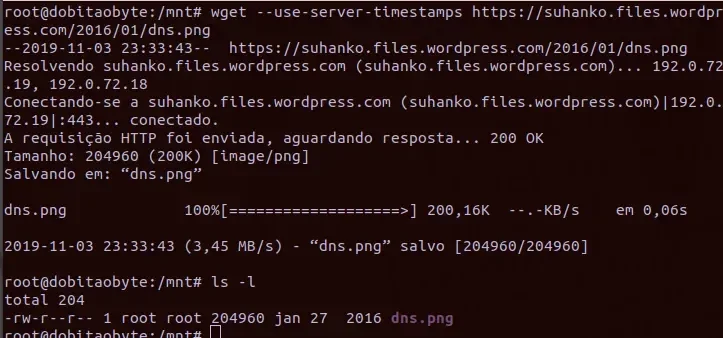

Uma imagem já pode ser o suficiente para saber desde quando o recurso está disponível online. Para isso, clique com o botão direito do mouse sobre uma imagem do site de phishing e copie a URL da imagem, então baixe-a com o programa wget diretamente dentro do diretório da mídia preparada para esse fim. Abaixo está uma imagem desse processo, advinda do meu antigo blog no wordpress. Repare que os metadados foram preservados no sistema de arquivos, ao listar a imagem:

- "Ah, mas eu poderia ver isso no exif da imagem".

Em muitos casos, sim. Mas a data de criação (ou modificação) da imagem não indica o tempo que ela está hospedada no domínio em questão.

Pra finalizar, em algum momento da investigação pode ser que a coleta no servidor seja requisitada. Dependendo de onde está esse servidor, ou como o sistema está instalado, pode ser inviável. A coleta dessa informação com esse processo pode auxiliar na composição da timeline de Phishing antes mesmo da busca e apreensão, ou em alguns casos, pode ser a única forma de ter acesso a ela.

Dispositivo de coleta de phishing

Já pensou se houvesse um dispositivo para coleta de phishing automático, feito com Raspberry, que pudesse ser levado até o cliente e a coleta feita na hora, entrando com os dados através de um display touch? Tcs, pois é. Acho que vou fazer.

Djames Suhanko

Autor do blog "Do bit Ao Byte / Manual do Maker".

Viciado em embarcados desde 2006.

LinuxUser 158.760, desde 1997.